こんにちは。

シンプラインのmiddleです。

前回に続きまして、壁パート1の最終章をお送りさせていただきたく思います。

どうぞよろしくお願いいたします。

★今回のお題

セキュリティグループの開けてはいけないポートを開けてしまった時、検知したい

その1 背景〜使用するサービス選択

その2 AWS Configとは

その3 カスタムルール作成①

その4 カスタムルール作成②

その5 AWS Config設定〜まとめ ←本日はこちら

★通知の設定

前回、数多の苦難を乗り越えカスタムルールを動かすところまで出来ました。

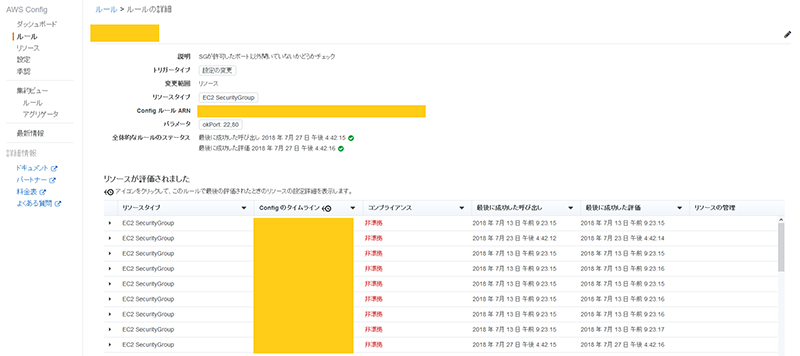

▲真ん中の黄色部分に、指定したカスタムルール(Lambda関数)のARNが表示されております。

無事「準拠」or「非準拠」という結果が表示されたわけですが、ここで今回の課題を思い出しますと、結果がわかっただけではだめでした。

「非準拠」のリソースがあった場合、これを通知させないといけません。

ここは実は簡単でして、ConfigはSNSと連携させることが可能です。

▲真ん中あたりです。赤枠とかつければよかったです……。

「Amazon SNSトピック」というところの、「Amazon SNSトピックへのストリーム設定の変更と通知。」というチェックボックスにチェックを入れます。

そうするとそこからどのトピックに通知させるかという設定が出来るので、送りたいトピックを選択します。

気をつけたい点といたしましては、このSNSの通知がルール毎に設定できないという仕様になっているところです。

SNS通知をONにすればすべてのルールが対象になります。

そして、通知先は全ルールで同一です。

※キャプチャするのを忘れてしまったのですが、「ONにするとEメールが大量発生する可能性があります。」というような注意書きがございました。

どんなルールを使うかなど、運用設計やらにも関わってきそうです。

★残課題

・開けていいポートのレンジでの指定

セキュリティグループのルール数には上限があるので、1つ1つのポートを許可するようなルールを書くには限界があります。

つまり、場合によってはレンジで許可する必要が出てくる可能性があります。

その場合、「fromPort」≠「toPort」になるので今回作成したルールだとカバーできなくなってしまうわけでございますね。

このへんはおいおい改良していこうと思います。

・開いているポートが「すべて」のセキュリティグループについて

前回も書いたのですが、このセキュリティグループの扱いを検討する必要がございます。

対象とするリソースを絞り、それぞれを評価するルールを複数作る、なんて方法もありでしょうか。

(しかしルール数で料金は変わってきますので、そこも注意が必要ですね。)

・そしてそもそも

各インスタンスによって許可するポートがばらばら、なんて場合もあると思います。

そういった時のためには、やはり工夫が必要になってくるかと思います。

★おまけ(今回のスキルアップ部分)

・Configとは何ぞやを知れた

・Pythonに立ち向かえた

意外となんとかなるものです。(多分)

今回の闘いを経て、凡骨から馬の骨程度にはなれてるとよいのですが……。

引き続き壁をぶち壊していく所存です。

以上です。

よろしくお願いいたします。